К концу 80-х проблемы Интернета стали внушать ужас. Сеть, которая когда-то была инновационным развлечением для компьютерных ученых, из-за стремительного увеличения размера приблизилась к жесткому математическому ограничению, встроенному в один из базовых интернет-протоколов.

Чтобы обсудить меры по сохранению работоспособности системы, два инженера встретились за обедом в Остине. Возникшие идеи они записывали на том, что попалось под руку, — обычной салфетке. Затем второй. Затем третьей. “Протокол на трех салфетках”, как его в шутку назвали изобретатели, вскоре произвел революцию в Интернете. И хотя проблемы, требовавшие решения, были затяжными, инженеры рассматривали свое творение как “патч” или “хак” — кратковременное исправление, которое вскоре следовало заменить. Это было в 1989 году.

Однако четверть века спустя “протокол на трех салфетках” все еще маршрутизирует бОльшую часть интернет-трафика, передающегося на дальние расстояния, несмотря на все более тревожные предупреждения о критических проблемах безопасности. Кратковременный патч стал одним из базовых интернет-протоколов.

“Многие временные решения остаются с нами на очень долгий срок, а надежные долговременные решения так никогда и не создаются, — говорит Яков Рехтер (Yakov Rechter), один из инженеров, которые изобрели “протокол на трех салфетках”. — Я это узнал на собственном опыте”.

Иногда Интернет, увлекающий нас в фантастические миры, кажется не менее элегантным, чем гоночный автомобиль, но в действительности он больше похож на набор “хаков” — скорее на Франкенштейна, чем на Феррари, — которые так и не заменяются надежными технологиями, потому что эти временные решения работают или как минимум работают достаточно хорошо.

Следствия такого подхода плачевны: каждый день и час хакеры взламывают очередные старые системы, расширяя масштабы киберпреступности до немыслимых ранее пределов. Многие изъяны, которые они эксплуатируют, давным-давно известны и сохранились исключительно благодаря склонности ИТ-отрасли к исправлению проблем с помощью заплаток.

“Интернет — это Хакервилль. Точка. — говорит Рэнди Буш (Randy Bush), который занимается безопасностью маршрутизации. — Во всей этой сфере явно недостаточно формальной дисциплины…”.

Давайте же подробнее ознакомимся с историей “протокола на трех салфетках”, официально известного как Border Gateway Protocol, или BGP.

На фундаментальном уровне BGP помогает маршрутизаторам принимать решения о том, куда следует направлять гигантские потоки данных, передаваемых через огромную сеть пересекающихся линий связи. При почти бесконечном числе возможных путей — как прямых и быстрых, так и запутанных и медленных — BGP предоставляет маршрутизаторам информацию, нужную им для выбора пути, несмотря на то, что общей карты Интернета нет и никакой авторитетный узел не отвечает за подбор направлений для трафика.

Создание протокола BGP, работа которого основана на том, что отдельные сети непрерывно обмениваются информацией о доступных каналах передачи данных, помогло Интернету продолжить свой рост и стать по-настоящему глобальным. Однако BGP также позволяет почти каждому, у кого есть доступ к линиям связи и необходимые навыки, перехватывать огромные объемы данных.

Главная причина этого состоит в том, что BGP, как и многие другие ключевые системы в Интернете, доверяет пользователям. Это вполне уместный принцип в меньших сетях, но в глобальном масштабе он открывает широкие возможности для атак.

Яков Рехтер, один из создателей Border Gateway Protocol, утверждает, что сетевые операторы не будут развертывать более надежные меры безопасности, пока не увидят, что выгода перевешивает затраты.

Система доверия

Перехваты трафика стали привычными инцидентами, которые порой затрудняются объяснить даже эксперты. Почему трафик, передававшийся между двумя компьютерами в Денвере, совершил гигантский крюк через Исландию? Как пакистанская компания умудрилась заблокировать доступ к Youtube? Почему потенциально секретные данные Пентагона однажды были переданы через Пекин?

У этих вопросов есть технические ответы, но все они сводятся к тому факту, что работа BGP основана на доверии, благодаря чему таинственные повелители трафика иногда могут завлекать его в свои владения, когда им это требуется.

Предупреждения о рисках, присущих BGP, почти так же стары, как и сам протокол. “Я знал, что безопасность маршрутизации — серьезная проблема, — говорит Стивен Белловин (Steven M. Bellovin), компьютерный ученый из Колумбийского университета. — Концептуально проблема просто бросается в глаза, но решить ее технически невероятно сложно”.

Рехтер, который когда-то играл в СССР в андерграундной рок-группе, говорит, что, когда они обсуждали протокол с Кирком Локидом (Kirk Lougheed) за обедом во время инженерной конференции в январе 1989 года, безопасность “даже не принималась во внимание”.

В те времена взломы были редкими, а ущерб от них небольшим. “В ранние дни Интернета главной задачей было заставить все работать, — вспоминает Локид. — Никто не думал, что люди будут использовать сеть во вред… Безопасность мало кого волновала”.

Гораздо более актуальной проблемой в то время была возможность поломки Интернета. Перерыв в его стремительном расширении мог оттолкнуть пользователей и причинить огромный ущерб компаниям, предлагавшим различные сетевые продукты и онлайн-услуги. Рехтер в то время работал в IBM, а Локид в Cisco, производителе сетевого оборудования.

“Нам нужно было продавать маршрутизаторы, и мы были очень заинтересованы в том, чтобы расширение Интернета не прекращалось ни на минуту, — говорит Локид. — Когда мы с Яковом пришли к работоспособному решению, все охотно согласились с ним, потому что на тот момент у них не было альтернатив”.

Предпринимались и другие усилия по созданию протоколов маршрутизации, но в итоге победил BGP. Он был довольно простым, он решал проблему и он оказался достаточно универсальным, чтобы поддерживать поток трафика по мере экспоненциального роста Интернета. Сети по всему миру перешли на BGP, после чего у его конкурентов не осталось никаких шансов.

Как только технология широко развернута, заменить ее практически невозможно, потому что многие пользователи, в том числе состоятельные клиенты и технологические компании, не хотят тратить деньги на покупку нового оборудования или ПО. Порой из-за этого устаревшие технологии длительное время громоздятся одна на другую, затрудняя жизнь людей и подвергая их опасности. Что бы вы подумали, если бы узнали, что ваш банк строит хранилище на фундаменте из соломы и грязи? Ничего хорошего, но именно такая ситуация часто складывается в мире ИТ.

Пакистан блокирует YouTube

В онлайн-мире, который кишмя кишит самыми разными опасностями, проблемы с BGP относятся к самым запутанным. Почему? Давайте спросим об этом Дуга Мадори (Doug Madory), который проводит свои рабочие дни в невзрачном здании на окраине Ганновера, исследуя безумные истории, которые все чаще развертываются в Интернете.

Мадори и его коллеги из компании Dyn, которая анализирует данные об эффективности работы Интернета, пытаются придать хоть какой-то смысл происходящему, для чего ежедневно отправляют в Сеть 450 миллионов трассировочных пакетов и изучают их маршруты. Он сравнивает эти крошечные пакеты с пылинками, по движению которых можно обнаружить действие более мощных сил.

Совсем недавно Мадори пытался понять, почему интернет-трафик, отправленный некоторыми китайскими серверами, был передан через Беларусь. В другой день он исследовал, почему британский трафик — включая трафик для военной ядерной лаборатории Великобритании — совершил крюк через Украину. В обоих случаях Мадори пришел к выводу, что эти странности оказались результатами ошибок, но с полной уверенностью утверждать это невозможно.

“Это происходит постоянно, — говорит Мадори, бывший офицер ВВС в стильных очках. — В Интернете может произойти что угодно. Такие случаи — скорее правило, а не исключение”.

Отклонения интернет-трафика, даже случайные, могут вызывать серьезные проблемы в работе сети. Пожалуй, самый известный инцидент случился в феврале 2008 года, когда пакистанский интернет-провайдер попытался заблокировать YouTube после того как правительство Пакистана сочло опубликованный там видеоролик о пророке Мухаммеде оскорбительным.

Когда провайдер попытался выполнить команду, он допустил ошибку при настройке BGP-сообщений для остального Интернета. В результате бОльшая часть всемирного трафика YouTube стала отправляться в Пакистан. Серверы не выдержали резкого роста нагрузки, и YouTube на 2 часа оказался недоступен.

Однако куда более серьезной проблемой является возможность умышленного перехвата трафика.

Например, в феврале-мае 2014 года неизвестному хакеру удалось получить контроль над трафиком, адресованным десятку интернет-компаний, включая Amazon и Alibaba. Целью перехвата была кража биткойнов — криптовалюты, стремительно набирающей популярность. Согласно отчету Dell SecureWorks, к моменту обнаружения взлома хакер смог выудить из перехваченного трафика 83 тысячи долларов в биткойнах.

Такие отклонения трафика иногда оставляют в сети улики, которые можно отслеживать с помощью аналитических служб наподобие Dyn (ранее Renesys), но, как говорят эксперты, более подготовленные злоумышленники при манипулировании протоколом BGP способны успешно маскироваться. Более того: даже если организатор перехвата очевиден, может быть сложно определить его мотивы.

18-минутное перенаправление военного трафика США в Китай в апреле 2010 года является одним из наиболее тщательно изученных инцидентов в длительной истории проблем с BGP, но эксперты до сих пор спорят, было ли оно намеренным. Трафик отклонился из-за того, что государственный телекоммуникационный гигант China Telecom отправил десяткам тысяч сетей по всему миру, в том числе 16 тысячам из США, BGP-сообщение о наличии лучших маршрутов. В отсутствие системы, которая могла бы проверить достоверность BGP-сообщения от China Telecom, маршрутизаторы по всему миру начали отправлять данные в Пекин. Инцидент затронул сайты американской армии, ВВС, ВМФ и морской пехоты.

Вскоре BGP-сообщение было исправлено, и эксперты Dyn и других исследовательских групп пришли к выводу, что оно, скорее всего, было случайной ошибкой. Однако легкость, с которой был перенаправлен трафик, — и отсутствие эффективной защиты от таких атак — насторожила чиновников США.

Возможно, китайская разведка использовала эту тактику для анализа военных данных, поиска паролей в них, взлома зашифрованных сообщений и не только. Она также могла просто скопировать все данные для будущих исследований. Эксперты утверждают, что в сравнении с традиционными атаками BGP-перехват позволяет красть куда больше данных.

Протокол BGP теоретически делает возможной еще более опасную атаку, которую Мадори сравнивает с дистопией. Та или иная сеть — возможно, когда международные конфликты развернутся в киберпространстве в полную силу — может попытаться объявить своими владениями разделы Интернета, которые на самом деле ей не принадлежат. Такой ход сбил бы с толку маршрутизаторы, которым пришлось бы выбирать между конкурирующими заявками на одни те же блоки интернет-адресов. Не имея возможности отличить правильную заявку от поддельных, сеть могла бы разделиться на конкурирующие феоды.

Это было бы интернет-эквивалентом “ядерной войны” — открытым крупномасштабным проявлением вражды, которое во времена относительного мира кажется нереалистичным, но все же технически возможно. Неизвестно, удалось ли бы после этого полностью востановить Интернет как эффективную глобальную сеть.

“Интернет может рассыпаться на куски, — говорит Мадори. — Что его от этого удерживает? Ничто”.

По пояс в болоте с крокодилами

Создатели BGP не были первыми изобретателями, которые быстро составили набросок собственных идей, чтобы позднее довести их до логического завершения. Разработчикам Интернета в первые десятилетия вообще были присущи скорость, гибкость и прагматизм — черты, которые поддерживали и его экспоненциальный рост, и возможность обходить конкурирующие технологии, развитие которых регламентировалось более формальными и, соответственно, более громоздкими процедурами.

Дэвид Кларк, ученый из MIT, который много лет приглядывал за развитием интернет-протоколов, как нельзя лучше выразил эту идею в знаменитой презентации 1992 года: “Мы отвергаем королей, президентов и голосование. Мы верим в примерное согласие и работающий код”. Очевидно, что такой подход не способствовал долговременному планированию с учетом угроз, которые возникали по мере того как Интернет привлекал внимание растущего числа пользователей с самыми разными интересами, редко совпадавшими со взглядами ученых и сетевых инженеров.

Ко времени, когда Рехтер и Локид придумали BGP, в Сети уже произошло несколько серьезных инцидентов, однако непрекращающаяся череда взломов, которые терзают современное онлайн-общество, еще не началась. Идея кибероружия оставалась научной фантастикой. Проблемы, стоявшие перед инженерами, напротив, были реальными и требовали незамедлительного решения. Близилось отключение ARPANET — наиболее важной предшественницы Интернета. Другие крупные сети боролись с проблемой циклов, из-за которых данные передавались по одному и тому же маршруту, впустую потребляя драгоценные ресурсы, прежде чем исчезнуть.

И все же крупнейшей проблемой было математическое ограничение роста Интернета, прописанное в протоколе EGP (Exterior Gateway Protocol), предшественнике BGP. Он поддерживал фиксированное количество сетевых адресов, и превышение лимита могло иметь непредвиденные последствия.

“Все настолько глубоко забрели в болото, что нужно было что-то делать и делать быстро, — говорит Ноэл Чаппа (Noel Chiappa), исследовавший сетевые технологии. — У них просто не было времени на полноценный анализ”.

Протокол BGP и оказался этим быстрым решением, которое позволило Интернету продолжить взрывной рост и создало условия для изобретения WWW несколькими годами позже. Рехтер и Локид удивляются тому, как долго просуществовало их изобретение. Они думали, что BGP будет иметь дело с несколькими тысячами возможных маршрутов, но сейчас их в сотни раз больше.

Как говорит Рехтер, “такое будущее превзошло самые смелые предположения”.

Кирк Локид, один из создателей BGP и основателей Cisco, считает, что к безопасности начнут относиться серьезно только тогда, когда ее нехватка станет “по-настоящему мешать ведению бизнеса… Ну а пока все решают проблемы с помощью заплаток, опережая злоумышленников на один шаг”.

Сети без карт

Интернет — это сеть сетей, каждая из которых имеет физическое воплощение в реальном мире в виде стоек серверов в центрах данных. У сетей есть также виртуальное имущество, а именно блоки IP-адресов, которые обозначают контролируемые отдельными сетями участки киберпространства.

Крупнейшие сети, которыми управляют телекоммуникационные гиганты вроде Verizon и AT&T, обычно передают наибольшие объемы данных. Это авиалинии киберпространства, которые быстро доставляют трафик на дальние расстояния по волоконно-оптическим кабелям, прежде чем передать его меньшим сетям, больше похожим на городские улицы. Далее трафик передается в еще меньшие сети, такие как сеть университета или локального интернет-провайдера, которые доставляют его отдельным компьютерам или другим устройствам, например смартфонам.

Такая архитектура — включающая много сетей самых разных размеров, но не имеющая централизованной сущности, которая отвечала бы за маршрутизацию трафика, — дает на практике огромное переплетение соединений с почти бесконечным количеством маршрутов между двумя точками. BGP помогает маршрутизаторам выбирать подходящие пути, несмотря на то, что сеть постоянно изменяется и на популярных маршрутах нередко образуются пробки из трафика.

Проблема в том, что в Интернете нет карты. Маршрутизаторы, использующие BGP, принимают решения о выборе того или иного пути на основе информации, полученной от соседей в киберпространстве, которые, в свою очередь, собирают информацию от своих соседей и т. д. Пока информация, содержащаяся в BGP-объявлениях, актуальна и правдива, все в порядке. Однако любая ложная информация распространяется по Интернету так же быстро, как истинная, потому что проверить честность и даже идентичность тех, кто отправляет объявления, невозможно. Да, сеть, которая раз за разом доставляет ложную информацию, можно выявить и заблокировать с помощью так называемой “фильтрации”, но возможности таких защитных технологий ограничены.

В современном мире, уделяющем гораздо больше внимания безопасности, никто больше не готов мириться с такими очевидными проблемами, говорит Локид: “Если сегодня кто-то явится с проектом, не учитывающим возможность обмана, его даже слушать не станут”.

Как бы то ни было, случайно или по чьему-то велению протокол BGP раз за разом направляет интернет-трафик по самым странным маршрутам, порой отклоняя его на тысячи миль. Иногда трафик достигает пункта назначения, а проблемы ограничаются задержками. Иногда данные крадут хакеры. Ну а иногда они просто исчезают в Бермудском треугольнике киберпространства.

Хотя Рехтер и Локид не уделяли особого внимания опасности протокола BGP, когда создавали его, кое-кого она все же беспокоила. Радия Перлман (Radia Perlman), которую однажды прозвали “матерью Интернета” за изобретение другого важного сетевого протокола, в 1988 году, за год до создания BGP, написала в MIT пророческую докторскую диссертацию. Она предсказала, что протокол, зависящий от честности и точности соседей в киберпространстве, неизбежно будет небезопасным.

Вместе с несколькими другими критиками она отдавала предпочтение альтернативам, которые предоставляли маршрутизаторам карту наиболее важных соединений — эквивалент глобальной диаграммы авиамаршрутов. Перлман также выступала за использование криптографии для проверки идентичности сетей, что ограничило бы возможности для обмана и ущерб от ошибок.

Однако внедрение BGP уже шло полным ходом. “Как только люди привыкли к нему, они уже не хотели ничего менять, — говорит Перлман, которая сожалеет, что инженеры, работавшие над улучшенными альтернативными протоколами, не были достаточно расторопными. — К сожалению, другая группа не чувствовала срочности, поэтому разработчики BGP оказались первыми”.

Рехтер и другие разработчики продолжали улучшать BGP и в 1994 году реализовали его окончательную версию. Перехваты данных к тому времени уже начались, что ясно указало на необходимость более защищенной альтернативы, но за годы работы так и не было разработано ничего, что могло бы заменить BGP.

“Все предложения так и остались теориями”, — говорит Тони Ли (Tony Li), инженер, который работал с Рехтером над уточнением BGP.

Беспокойство по поводу рисков, присущих BGP, выросло после террористических атак 11 сентября 2001 года. Винтон Серф, один из главных архитекторов Интернета, и другой разработчик Сети Стивен Кент (Stephen Kent) призвали федеральное правительство к более решительным действиям по защите Интернета и даже встретились ради этого с Ричардом Кларком, специальным советником президента Джорджа Буша по кибербезопасности. Вскоре Кларк созвал собрание с участием руководителей ведущих технологических компаний, но они не согласились с мнением Серфа и Кана о том, что проблема требует безотлагательного внимания. Прошло еще несколько лет без каких-либо серьезных изменений.

“По сути, они сказали, что это не такая уж большая проблема, — вспоминает Кент. — Мы попытались, но нас просто проигнорировали”.

В недавнем интервью Кларк заявил, что в тот раз равнодушие технологической отрасли его уже не удивило. Он узнал о рисках BGP несколькими годами ранее от хакерской группы L0pht, которая демонстративно и едва ли не вызывающе предупреждала федеральных чиновников о том, что Интернет чрезвычайно уязвим.

В результате Кларк поделился опасениями с другими чиновниками из Белого дома и лидерами отрасли. В своей книге “Your Government Failed You”, опубликованной в 2008 году, он описал визит к руководителю одной крупной компании, который, услышав от Кларка о рисках BGP, попросил его записать имя на листе бумаги.

“Не думаю, что я слышал об этом, — ответил собеседник Кларка, — но если вы говорите, что какая-то уязвимость влияет на работу наших маршрутизаторов, я это проверю”.

Как пишет Кларк, он был поражен тем, что глава компании, которая заработала миллиарды на оборудовании, использующем BGP, не слышал об этом, но он не называет имя этого руководителя в своей книге. Однако в недавнем интервью для The Washington Post Кларк сказал, что речь идет о встрече с Джоном Чемберсом (John Chambers), который длительное время занимал руководящие посты в Cisco, — компании, которая в то время была лидером на рынке маршрутизаторов, взаимодействовавших по протоколу BGP.

Компания Cisco отказалась от комментариев.

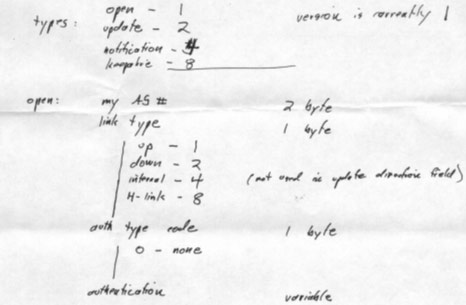

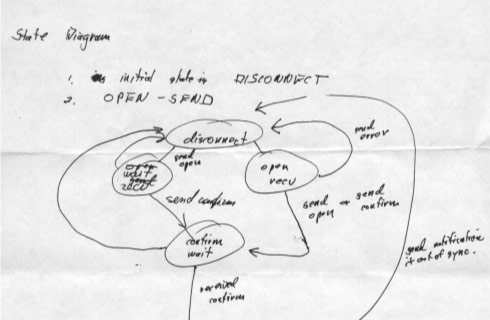

В 1989 году Яков Рехтер и Кирк Локид набросали на трех салфетках план маршрутизации данных в Интернете. “Протокол на трех салфетках”, официально известный как Border Gateway Protocol, задумывался как кратковременный “патч”, однако он до сих пор координирует потоки трафика в киберпространстве. Здесь показаны наброски на салфетках, воссозданные Рехтером.

Безопасные устройства никто не покупал

Скептицизм отрасли коренился в идее, что безопасность невыгодна для бизнеса. Конечно, никому не хотелось подвергнуться взлому, но компании не отвечали по закону за ущерб от атак. В то же время реализация защитных мер стоила денег, требовала ограничения возможностей оборудования, приводила к снижению его производительности и повышению цен на устройства и ПО.

Компании, которые экспериментировали с продуктами с дополнительными защитными функциями, такими как встроенное шифрование, обнаружили, что их предложения вызывают мало интереса со стороны потребителей, которым были доступны более дешевые и простые альтернативы, говорит Роберт Меткалф, основатель компании 3Com, которая когда-то производила сетевое оборудование.

“Никто не покупал защищенные версии, — вспоминает Меткалф. — Мы разрабатывали их и пытались продавать, но никто не хотел тратить лишние деньги”.

Темпы работ по исправлению BGP ускорились после инцидента с передачей американского военного трафика через Пекин в апреле 2010 года. Этому во многом способствовало Министерство внутренней безопасности США, которое за последние 4 года потратило 8 миллионов долларов на проекты разработки и развертывания безопасной версии BGP.

Первым шагом к укреплению безопасности BGP должна была стать новая система безопасных криптографических ключей, позволяющая сетям проверять подлинность идентификационных данных и ясно показывающая, чей трафик они обрабатывают.

Если бы такая система была развернута, то, например, пакистанский интернет-провайдер едва ли смог бы завлечь к себе трафик YouTube — маршрутизаторы просто проигнорировали бы некорректные BGP-сообщения.

Но убедить сетевых операторов предпринять защитные меры непросто. Многие из них уже используют фильтры, ограничивающие уязвимость перед поддельными BGP-сообщениями. Этот подход обеспечивает лишь частичную защиту, но он проще, чем использовать криптографические ключи. Кроме того, сетевые операторы не желают нести расходы, связанные с переходом на новый безопасный протокол маршрутизации BGPSEC, предлагаемый в качестве замены BGP.

Многие сетевые инженеры считают BGP успешным протоколом, несмотря на бесчисленные перехваты трафика. Он помог Интернету стать по-настоящему глобальной и прозрачной сетью, в которой никакой авторитет не может навязывать свои правила.

В то же время такой децентрализованный способ принятия решений, скорее присущий Интернету в целом, а не какому-то отдельному протоколу, означает, что для укрепления безопасности требуются скоординированные действия отдельных сетей, администраторов и пользователей. Каждый должен осознать важность проблемы и принять соответствующие меры. Ну или не принять.

“Безопасность сопряжена с расходами, и вопрос в том, кто готов за это заплатить, — говорит Рехтер. — Пока сетевые операторы не увидят, что преимущества в целом перевешивают расходы, они просто не будут ничего делать”.

Локид тоже настроен скептически. “Если недостаточная безопасность станет по-настоящему мешать ведению бизнеса, многие станут заинтересованы в исправлении ситуации, ну а пока все решают проблемы с помощью заплаток, опережая злоумышленников на один шаг”.

Уровень энтузиазма по поводу развертывания защищенного BGP сильно варьируется в разных регионах. В Европе и на Среднем Востоке почти 9% сетей сделали первый шаг, получив криптографические ключи, позволяющие им идентифицировать себя в киберпространстве. В Латинской Америке ситуация немного лучше — там доля таких сетей составляет 24%. В Северной Америке и Африке таких сетей менее 1%, а в целом по миру, включая Азию, — 5%. Конечно, целью является достижение 100%, но никто не знает, сколько на это потребуется времени.

“Можно смеяться с 5%, но знаете ли вы, сколько работы потребовалось, чтобы достичь этого уровня?”, — спрашивает Шэрон Голдберг (Sharon Goldberg), которая изучает проблемы безопасности маршрутизации в Бостонском университете. Сколько времени потребуется для полного развертывания защитных мер, она даже боится предположить.

Ну а пока — после многократных предупреждений Перлман, Кента, Кларка и многих других экспертов — о положении дел наиболее наглядно свидетельствует процент интернет-трафика, который в настоящее время защищен с помощью новой системы криптографических сетевых ключей: ноль.

Крейг Тимберг (Craig Timberg)